Информация о шифровальщике

Этот крипто-вымогатель шифрует данные пользователей с помощью RSA 2048, а затем требует выкуп от 0.1 до 1.0 BTC, чтобы вернуть файлы. На экранах блокировки есть также указание на $300 и $600.

Оригинальное название версии: WanaCrypt0r 2.0. Внутреннее: WanaCrypt0r. Фальш-имена: diskpart.exe, cliconfg.exe, lhdfrgui.exe и многие другие. Фальш-копирайт: Microsoft Corporation.

К зашифрованным файлам добавляются расширения:

.WCRY

.WNCRY

.WNCRYT

Расширение .WNCRY — основное.

Расширение .WNCRYT — временное.

Расширение .WRCY — атавизм от предыдущих версий.

Всплеск активности этого крипто-вымогателя пришёлся на первую половину мая 2017 г. Ориентирован на разноязычных пользователей, что позволяет быстро и с успехом распространять его по всему миру. Мультиязычен только экран блокировки.

Список поддерживаемых языков, руководства на которые включены в список:

Bulgarian, Chinese (simplified), Chinese (traditional), Croatian, Czech, Danish, Dutch, English, Filipino, Finnish, French, German, Greek, Indonesian, Italian, Japanese, Korean, Latvian, Norwegian, Polish, Portuguese, Romanian, Russian, Slovak, Spanish, Swedish, Turkish, Vietnamese.

Записка с требованием выкупа называется: @Please_Read_Me@.txt

Содержание записки о выкупе:

Код Q: What's wrong with my files?

A: Ooops, your important files are encrypted. It means you will not be able to access them anymore until they are decrypted.

If you follow our instructions, we guarantee that you can decrypt all your files quickly and safely!

Let's start decrypting!

Q: What do I do?

A: First, you need to pay service fees for the decryption.

Please send $300 worth of bitcoin to this bitcoin address: 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

Next, please find an application file named "@WanaDecryptor@.exe". It is the decrypt software.

Run and follow the instructions! (You may need to disable your antivirus for a while.)

Q: How can I trust?

A: Don't worry about decryption.

We will decrypt your files surely because nobody will trust us if we cheat users.

* If you need our assistance, send a message by clicking <Contact Us> on the decryptor window.

Перевод записки на русский язык:

Код

В: Что не так с моими файлами?

О: Упс, ваши важные файлы зашифрованы. Это значит, что вы не сможете получить к ним доступ, пока они не будут расшифрованы.

Если вы будете следовать нашим инструкциям, мы гарантируем, что вы сможете быстро и безопасно расшифровать все свои файлы!

Давайте начнем расшифровку!

В: Что мне делать?

О: Во-первых, вам нужно заплатить выкуп за услуги расшифровки.

Отправьте биткойны на сумму $300 на этот биткойн-адрес: 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

Затем найдите файл приложения с именем «@WanaDecryptor@.exe». Это программа дешифровки.

Запустите и следуйте инструкциям! (Возможно, вам понадобится на некоторое время отключить антивирус.)

В: Могу ли я доверять?

О: Не беспокойтесь о расшифровке.

Мы расшифруем ваши файлы, потому что никто не будет нам доверять, если мы будет обманываем пользователей.

* Если вам нужна наша помощь, отправьте сообщение, нажав <Contact Us> в окне расшифровки.

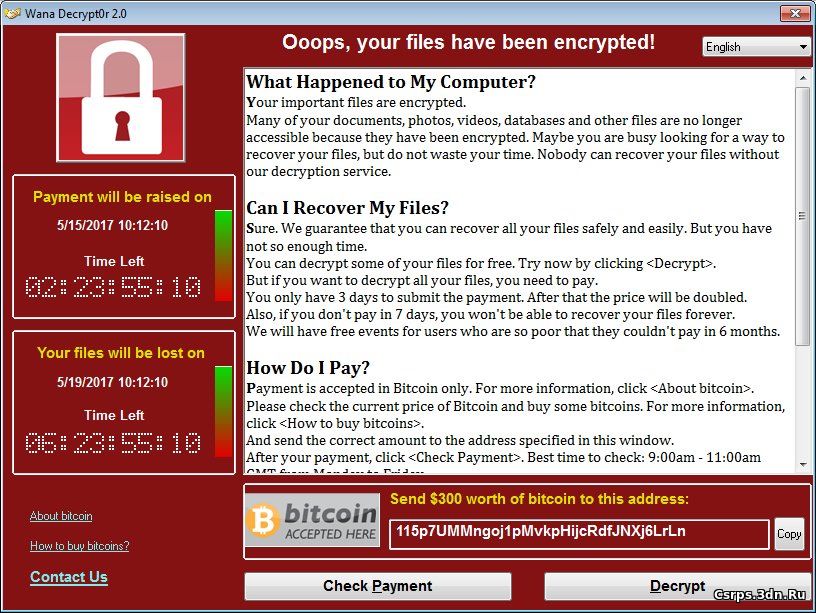

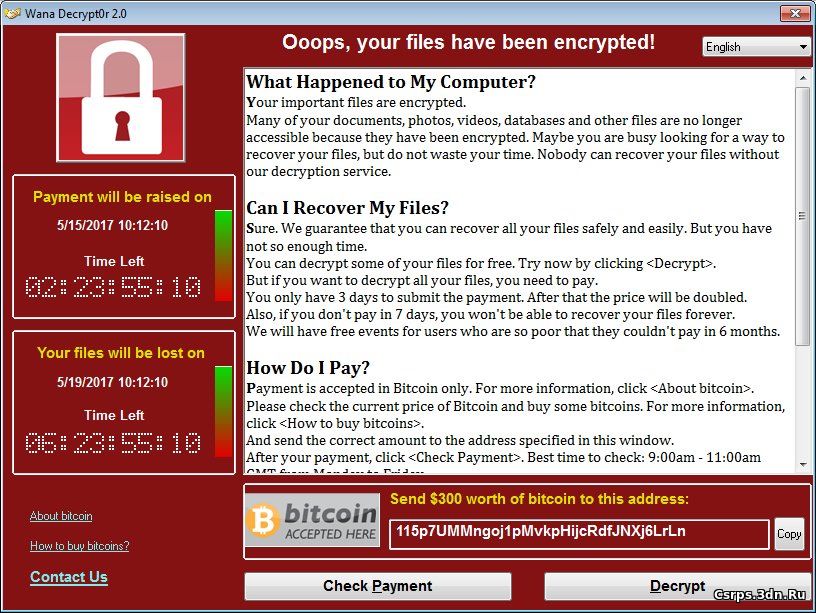

Другими информаторами жертв выступают экран блокировки с таймером и скринлок, встающий обоями рабочего стола.

Скриншоты экрана блокировки (раздельно, на фоне обоев, на русском, английском, испанском, китайском):

---

Содержание требований о выкупе из экрана блокировки:

Код -What Happened to My Computer?

Your important files are encrypted.

Many of your documents, photos, videos, databases and other files are no longer accessible because they have been encrypted. Maybe you are busy looking for a way to recover your files, but do not waste your time. Nobody can recover your files without our decryption service.

-Can I Recover My Files?

Sure. We guarantee that you can recover all your files safely and easily. But you have not so enough time.

You can decrypt some of your files for free. Try now by clicking <Decrypt>.

But if you want to decrypt all your files, you need to pay.

You only have 3 days to submit the payment. After that the price will be doubled.

Also, if you don’t pay in 7 days, you won’t be able to recover your files forever.

We will have free events for users who are so poor that they couldn’t pay in 6 months.

-How Do I Pay?

Payment is accepted in Bitcoin only. For more information, click <About bitcoin>.

Please check the current price of Bitcoin and buy some bitcoins. For more information, click <How to buy bitcoins>.

And send the correct amount to the address specified in this window.

After your payment, click <Check Payments>. Best time to check: 9:00am - 11:00am GMT from Monday to Friday.

Once the payment is checked, you can start decrypting your files immediately.

-Contact

If you need our assistance, send a message by clicking <Contact Us>.

We strongly recommend you to not remove this software, and disable your antivirus for a while, until you pay and the payment gets processed. If your anti-virus gets updated and removes this software automatically, it will not be able to recover your files even if you pay!

Перевод этого текста на русский язык:

Код -Что случилось с моим компьютером?

Ваши важные файлы зашифрованы.

Многие из ваших документов, фотографий, видео, баз данных и других файлов больше недоступны, т.к. они были зашифрованы. Возможно, вы заняты поиском способа восстановления ваших файлов, но не тратьте свое время. Никто не сможет восстановить ваши файлы без нашей службы дешифрования.

-Можно ли восстановить файлы?

Конечно. Мы гарантируем, что вы сможете безопасно и легко восстановить все свои файлы. Но у вас совсем немного времени.

Вы можете расшифровать некоторые свои файлы бесплатно. Попробуйте нажать <Decrypt>.

Но если вы хотите расшифровать все свои файлы, вам нужно заплатить.

У вас есть только 3 дня, чтобы сделать платеж. После этого цена будет удвоена.

Кроме того, если вы не заплатите в течение 7 дней, вы не сможете восстановить файлы никогда.

У нас будут бесплатные мероприятия для пользователей, которые настолько бедны, что не могут заплатить за 6 месяцев.

-Как мне оплатить?

Оплата принимается только в биткоинах. Для получения дополнительной информации нажмите <About bitcoin>.

Пожалуйста, проверьте текущую стоимость биткоинов и купите биткоины. Для получения дополнительной информации нажмите <How to buy bitcoins>.

И отправьте правильную сумму на адрес, указанный в этом окне.

После оплаты нажмите <Check Payments>. Лучшее время для проверки: 9:00 am - 11:00 am GMT с понедельника по пятницу.

Как только оплата будет проверена, вы можете сразу начать дешифрование файлов.

-Контакт

Если вам нужна наша помощь, отправьте сообщение, нажав <Contact Us>.

Настоятельно рекомендуем вам не удалять эту программу и временно отключить антивирус, пока не заплатите и платёж не обработается. Если ваш антивирус обновится и автоматически удалит эту программу, мы не сможем восстановить ваши файлы, даже если вы заплатили!

Рекомендации по предотвращению угрозы

1. Этот вредонос использует уязвимость, описанную в следующих статьях Microsoft:

Microsoft Security Bulletin MS17-010 - Critical

Обновление MS17-010: Описание обновления безопасности для Windows SMB Server: 14 марта 2017 г.

Короче говоря, там рекомендуется скачать патч, закрывающий эту уязвимость, согласно версии вашей Windows.

Еще проще! Ниже в комментариях есть все прямые ссылки для всех версий Windows, включая XP и Vista. Скопируйте ссылку для своей ОС и вставьте в адресную строку браузера.

Сделать это необходимо НЕМЕДЛЕННО!

После установки потребуется перезагрузить компьютер. Дождитесь завершения обновления.

2. Если установка патча по каким-то причинам невозможна, то следует отключить SMB v1, v2, v3, протокола SMB (Server Message Block) в Windows и Windows Server, а также блокировать все версии SMB, путем блокировки TCP портов 445 и 139, а также UDP портов 137-138.

Хотя отключение SMB может создать администраторам немало проблем, но в данном случае плюсы перевешивают минусы, так как потенциальная угроза для пользователей страшнее.

Технические детали

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов (в частности NSA Exploit, известный как ETERNALBLUE), веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Этот Ransomware создаёт мьютекс "Global\MsWinZonesCacheCounterMutexA" и запускает удаление теневых копий файлов, точек восстановления и отключает отладку ошибок загрузки Windows единой командой:

Код cmd.exe /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

Контроль учетных записей (UAC) не обходит. Если UAC не отключен заранее, то выйдет предупреждение на выполнение этой команды.

Чтобы подготовить компьютер к шифрованию WanaCrypt0r выполняет специальную команду iCACLS, чтобы изменить права доступа к файлам и папкам, расположенным в папке и подпапках, откуда WanaCrypt0r был запущен. Затем он завершает процессы , связанные с серверными базами данных и почтовыми серверами, чтобы шифровать базы данных и почтовые ящики.

Список файловых расширений, подвергающихся шифрованию:

1-й список (один образец)

.123, .3dm, .3ds, .3g2, .3gp, .602, .accdb, .aes, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat, .bmp, .brd, .bz2, .cgm, .class, .cmd, .cpp, .crt, .csr, .csv, .dbf, .dch,.der, .dif, .dip, .djvu, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv, .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2, .ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .pfx, .php, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rtf, .sch, .sldm, .sldx, .slk, .sln, .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw, .tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip (166 расширений).

2-й список (второй образец)

.123, .3dm, .3ds, .3g2, .3gp, .602, .7z, .accdb, .aes, .ai, .ARC, .asc, .asf, .asm, .asp, .avi, .backup, .bak, .bat, .bmp, .brd, .bz2, .cgm, .class, .cmd, .cpp, .crt, .cs, .csr, .csv, .db, .dbf, .dch, .der, .dif, .dip, .djvu, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dwg, .edb, .eml, .fla, .flv, .frm, .gif, .gpg, .gz, .hwp, .ibd, .iso, .jar, .java, .jpeg, .jpg, .js, .jsp, .key, .lay, .lay6, .ldf, .m3u, .m4u, .max, .mdb, .mdf, .mid, .mkv, .mml, .mov, .mp3, .mp4, .mpeg, .mpg, .msg, .myd, .myi, .nef, .odb, .odg, .odp, .ods, .odt, .onetoc2, .ost, .otg, .otp, .ots, .ott, .p12, .PAQ, .pas, .pdf, .pem, .pfx, .php, .pl, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ps1, .psd, .pst, .rar, .raw, .rb, .rtf, .sch, .sh, .sldm, .sldx, .slk, .sln, .snt, .sql, .sqlite3, .sqlitedb, .stc, .std, .sti, .stw, .suo, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw, .tar, .tbk, .tgz, .tif, .tiff, .txt, .uop, .uot, .vb, .vbs, .vcd, .vdi, .vmdk, .vmx, .vob, .vsd, .vsdx, .wav, .wb2, .wk1, .wks, .wma, .wmv, .xlc, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .zip (176 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

wcry.zip

@WanaDecryptor@.exe

@Please_Read_Me@.txt

@WanaDecryptor@.bmp

WanaDecryptor.exe

WanaDecryptor.exe.lnk

taskse.exe

taskdl.exe

tasksche.exe

.exe

c:\windows\mssecsvc.exe

и другие.

Расположения:

C:\Users\User\AppData\Local\@WanaDecryptor@.exe.lnk

Файлы вымогателя @WanaDecryptor@.exe и @Please_Read_Me@.txt находятся во всех папках с зашифрованными файлами.

Файлы, установившиеся вместе с шифровальщиком, нужные для работы WanaCrypt0r/Wana Decrypt0r:

[Installed_Folder]\00000000.eky

[Installed_Folder]\00000000.pky

[Installed_Folder]\00000000.res

[Installed_Folder]\@WanaDecryptor@.exe

[Installed_Folder]\@WanaDecryptor@.exe.lnk

[Installed_Folder]\b.wnry

[Installed_Folder]\c.wnry

[Installed_Folder]\f.wnry

[Installed_Folder]\msg\

[Installed_Folder]\msg\m_bulgarian.wnry

[Installed_Folder]\msg\m_chinese (simplified).wnry

[Installed_Folder]\msg\m_chinese (traditional).wnry

[Installed_Folder]\msg\m_croatian.wnry

[Installed_Folder]\msg\m_czech.wnry

[Installed_Folder]\msg\m_danish.wnry

[Installed_Folder]\msg\m_dutch.wnry

[Installed_Folder]\msg\m_english.wnry

[Installed_Folder]\msg\m_filipino.wnry

[Installed_Folder]\msg\m_finnish.wnry

[Installed_Folder]\msg\m_french.wnry

[Installed_Folder]\msg\m_german.wnry

[Installed_Folder]\msg\m_greek.wnry

[Installed_Folder]\msg\m_indonesian.wnry

[Installed_Folder]\msg\m_italian.wnry

[Installed_Folder]\msg\m_japanese.wnry

[Installed_Folder]\msg\m_korean.wnry

[Installed_Folder]\msg\m_latvian.wnry

[Installed_Folder]\msg\m_norwegian.wnry

[Installed_Folder]\msg\m_polish.wnry

[Installed_Folder]\msg\m_portuguese.wnry

[Installed_Folder]\msg\m_romanian.wnry

[Installed_Folder]\msg\m_russian.wnry

[Installed_Folder]\msg\m_slovak.wnry

[Installed_Folder]\msg\m_spanish.wnry

[Installed_Folder]\msg\m_swedish.wnry

[Installed_Folder]\msg\m_turkish.wnry

[Installed_Folder]\msg\m_vietnamese.wnry

[Installed_Folder]\r.wnry

[Installed_Folder]\s.wnry

[Installed_Folder]\t.wnry

[Installed_Folder]\TaskData\

[Installed_Folder]\TaskData\Data\

[Installed_Folder]\TaskData\Data\Tor\

[Installed_Folder]\TaskData\Tor\

[Installed_Folder]\TaskData\Tor\libeay32.dll

[Installed_Folder]\TaskData\Tor\libevent-2-0-5.dll

[Installed_Folder]\TaskData\Tor\libevent_core-2-0-5.dll

[Installed_Folder]\TaskData\Tor\libevent_extra-2-0-5.dll

[Installed_Folder]\TaskData\Tor\libgcc_s_sjlj-1.dll

[Installed_Folder]\TaskData\Tor\libssp-0.dll

[Installed_Folder]\TaskData\Tor\ssleay32.dll

[Installed_Folder]\TaskData\Tor\taskhsvc.exe

[Installed_Folder]\TaskData\Tor\tor.exe

[Installed_Folder]\TaskData\Tor\zlib1.dll

[Installed_Folder]\taskdl.exe

[Installed_Folder]\taskse.exe

[Installed_Folder]\u.wnry

[Installed_Folder]\wcry.exe

WanaCrypt0r сам скачивает клиент TOR из xxxxs://dist.torproject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip и извлекает его в папку TaskData.

Этот клиент ТОР затем используется им для связи с C&C-серверами: gx7ekbenv2riucmf.onion, 57g7spgrzlojinas.onion, xxlvbrloxvriy2c5.onion, 76jdd2ir2embyv47.onion и cwwnhwhlz52maqm7.onion.

WanaCrypt0r завершает процессы баз данных:

taskkill.exe /f /im mysqld.exe

taskkill.exe /f /im sqlwriter.exe

taskkill.exe /f /im sqlserver.exe

taskkill.exe /f /im MSExchange

taskkill.exe /f /im Microsoft.Exchange

Записи реестра, связанные с WanaCrypt0r Ransomware:

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\[random] "[Installed_Folder]\tasksche.exe"

HKCU\Software\WanaCrypt0r\

HKCU\Software\WanaCrypt0r\wd [Installed_Folder]

HKCU\Control Panel\Desktop\Wallpaper "[Installed_Folder]\Desktop\@WanaDecryptor@.bmp"

См. ниже результаты анализов.

Сетевые подключения и связи:

www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com

www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com

www.ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf.com

57g7spgrzlojinas.onion

76jdd2ir2embyv47.onion

cwwnhwhlz52maqm7.onion

gx7ekbenv2riucmf.onion

sqjolphimrr7jqw6.onion

xxlvbrloxvriy2c5.onion

|